Kriptografi: Pengertian, Jenis, dan Tekniknya untuk Keamanan

Kriptografi adalah aspek penting yang harus Anda ketahui bila ingin mendalami bidang keamanan siber.

Kriptografi adalah aspek penting yang harus Anda ketahui bila ingin mendalami bidang keamanan siber.

Salah satu konsep kriptografi yang paling sering digunakan dalam kehidupan sehari-hari adalah penggunaan enkripsi pada smartphone Anda dengan password.

Namun, sejatinya kriptografi tidak hanya terbatas pada password smartphone saja, tetapi kriptografi sangat luas karena memang perannya sangat penting dalam keamanan sebuah informasi atau data.

Nah, sebenarnya apa yang dimaksud dengan kriptografi? Kami akan coba menjelaskannya kepada Anda beserta jenis hingga tujuannya.

Siapkan energi Anda ya, GudPeople.

Kriptografi adalah sebuah metode pengamanan informasi dan komunikasi melalui penggunaan kode khusus, sehingga hanya orang yang tertentu saja yang dapat memproses informasi tersebut.

Seperti diketahui, berkembangnya teknologi pun diikuti dengan semakin bertambahnya kasus kejahatan seperti misalnya pencurian data.

Salah satu penyebab pencurian data adalah karena data tersebut tidak dilindungi dengan komponen keamanan yang ada, seperti enkripsi.

Kryptos berasal dari Bahasa Yunani, yang berarti tersembunyi, dan graphene yang berarti tulisan.

Dalam ilmu komputer, penggunaan kriptografi menggunakan teknik keamanan yang diturunkan dari konsep matematika dan seperangkat hitungan yang dikenal sebagai algoritma.

Algoritma ini akan dipakai untuk membuat kunci kriptografi, tanda tangan digital, verifikasi perlindungan data privasi, pencarian web, hingga komunikasi rahasia seperti transaksi.

Ketika sedang proses transmisi data elektronik, Kriptografi digunakan untuk mengenkripsi dan mendekripsi email dan teks lainnya.

Sehingga pesan teks yang awalnya mudah dibaca (readable) menjadi sulit untuk dibaca karena telah disamarkan dengan kriptografi.

Penggunaan kriptografi dinilai sangat membantu pengguna untuk menghindari penyadapan atau pencurian informasi penting yang dimiliki.

Jenis-Jenis Kriptografi

Dalam prosesnya untuk mengamankan informasi, kriptografi memiliki beberapa yang memiliki beberapa karakteristik.

Adapun jenis-jenis kriptografi adalah sebagai berikut.

1. Single key

Single key (symmetric encryption) adalah jenis kriptografi yang memungkinkan pengirim dan penerima data menggunakan kunci yang sama untuk dapat memproses sebuah informasi.

Contoh kriptografi symmetric encryption adalah Advanced Encryption Standard (AES) yang ditetapkan pada November 2001 oleh National Institute of Standards and Technology (NIST)

Standar ini diamanatkan oleh pemerintah AS dan digunakan secara luas di sektor swasta.

2. Public key

Public key (asymmetric encryption) adalah kebalikan dari symmetric encryption yang mana jenis kriptografi ini menggunakan sepasang kunci yang berlaku sebagai private dan public key.

Public key akan berperan untuk mengenkripsi pesan atau informasi dan yang dapat membukanya adalah private key yang menjadi pasangannya.

Namun, jika Anda menyebarkan private key tersebut, maka siapa saja yang mengetahui key tersebut dapat melihat pesan/informasi yang Anda kirimkan.

Teknik Kriptografi

Teknik yang digunakan untuk kriptografi adalah microdots, merupakan sebuah penggabungan kata dengan gambar dalam proses penyembunyian pesan atau informasi.

Tak hanya itu, kriptografi juga menggunakan firewall dan izin akses agar penyusup yang masuk ke jaringan dapat dicegah.

Teknik kriptografi memiliki tiga tujuan dasar, antara lain:

- Kerahasiaan

Pesan/informasi tidak dapat dimengerti oleh orang-orang yang tidak memiliki wewenang

- Integritas

Memastikan data tidak diubah setelah mninggalkan sumber hingga mencapai tujuan di mana informasi terkirim.

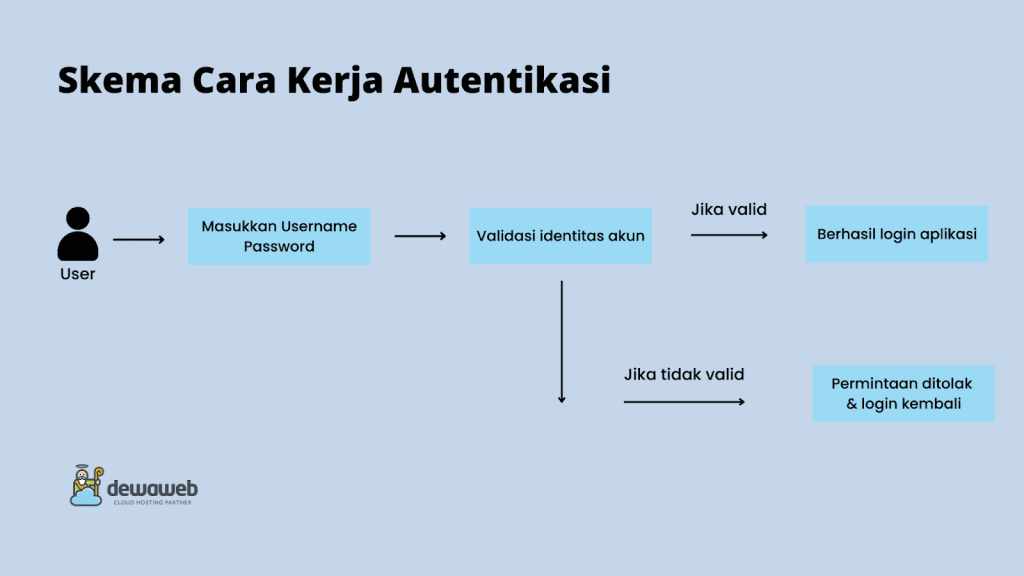

- Autentikasi

Autentikasi adalah sebuah proses verifikasi untuk memastikan bahwa identitas pengguna/komputer benar-benar sah

Tujuan Kriptografi

Tujuan menerapkan kriptografi adalah untuk mengamankan semua informasi yang tidak ingin diketahui orang-orang yang tidak berwenang dengan mengenkripsinya.

Selain itu, komunikasi yang bersifat ‘rahasia’ pun dapat terjalin lebih baik dengan menggunakan kriptografi.

Dengan adanya kriptografi pula, informasi tidak hanya disembunyikan melainkan juga disamarkan agar tidak dapat diakses oleh orang yang tidak memiliki akses.

Meski informasi dapat dicuri, tetapi bila orang tersebut tidak memiliki kunci yang sesuai, maka keamanan informasi tersebut masih terjaga.

Selain mengenkripsi, tujuan kriptografi adalah untuk mendekripsi, dekripsi sendiri adalah kebalikan dari enkripsi, yaitu untuk memahami pesan yang telah dikunci (dienkripsi).

Jadi, tujuan kriptografi adalah untuk mengenkripsi, mendekripsi, dan untuk memahami komunikasi yang sulit dipahami.

Contoh Penerapan Kriptografi

Sebagai orang awam, bagaimana caranya menerapkan kriptografi dalam kehidupan sehari-hari?

Cara terbaik yang paling untuk menerapkan kriptografi adalah mengenkripsi semua pesan yang Anda kirimkan terlebih jika itu adalah pesan pribadi.

Jika Anda belum mengetahui bagaimana cara mengirim pesan secara aman, beberapa aplikasi perpesanan sudah dibekali dengan metode kriptografi, seperti WhatsApp dan Telegram.

Kedua aplikasi itu diketahui memiliki enkripsi yang sangat rumit, seperti WhatsApp sendiri yang menggunakan enkripsi end-to-end.

Jika dipahami dengan mudah, enkripsi end-to-end akan mengunci semua pesan dan hanya akan dapat dibaca oleh penerima Anda.

Sehingga siapa saja termasuk WhatsApp sendiri jika mencoba mengintip pesan tersebut tidak akan dapat membacanya secara jelas karena tidak memiliki kunci yang tepat.

Selain itu, dalam aktivitas menjelajah internet, Anda juga perlu memperhatikan setiap situs yang Anda buka.

Pasalnya, situs yang tidak menerapkan kriptografi sangatlah rentan terjadinya pencurian data yang dikirimkan oleh pengakses situs.

Situs yang telah aman dan menerapkan kriptografi ditandai dengan adanya sertifikat SSL (logo gembok di sebelah kiri atas) yang tersedia.

SSL akan mengenkripsi semua informasi yang dikirimkan oleh pengguna ketika melakukan aktivitas seperti transaksi maupun mendaftar akun tertentu.

Kesimpulan

Kriptografi adalah metode yang digunakan untuk mengamankan pesan atau informasi dengan menggunakan kode khusus.

Memiliki dua jenis, sekarang sudah banyak aplikasi maupun sistem yang mengadopsinya sebagai sebuah pelapis keamanan agar tidak mudah ditembus oleh pihak yang mencoba mengakses informasi pribadi.

Dengan menerapkan kriptografi pada setiap aktivitas Anda, keamanan informasi akan tetap terjaga, sehingga Anda dapat menghindari kasus yang sangat merugikan seperti pencurian identitas.

Demikianlah pembahasan singkat mengenai kriptografi pada artikel ini, semoga dapat membantu meningkatkan wawasan Anda.

Ikuti blog Gudang SSL yang menyediakan artikel seputar keamanan website dan jaringan, selain itu kami juga menyediakan beragam produk SSL murah berkualitas.